회사에서 제가 평소 Python을 통해 자동화 프로그램을 만든다는 사실을 알아버렸습니다.

얼마 지나지 않아 Shodan을 이용해 고객사에 정기적으로 보고하는 프로그램을 만들라는 특명을 받았습니다.

쇼단을 모르시는 분들을 위한 간단 설명으로...

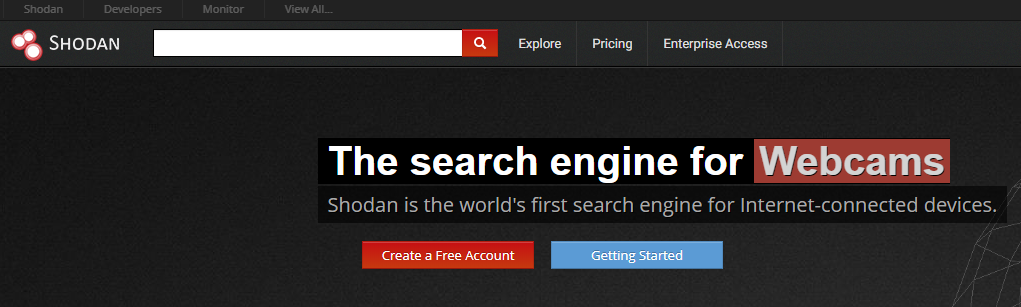

Shodan이란?

구글과 같은 검색엔진으로 특정한 타입의 컴퓨터(웹캠, 라우터, 서버 등)를 검색할 수 있는 서비스로

특정 컴퓨터에 설치되어 있는 프로그램이나 버전 또는 그에 따른 취약점 또한 검색할 수 있는 서비스 입니다.

따라서 저는 쇼단을 이용해서 다음과 같은 일을 자동화 시킬 예정입니다.

Shodan을 통해 할 수 있는 일

- 서버종류 및 확인

- 서버 종류 확인 (Apache, Tomcat, IIS, Nginx 등)

- 서비스 종류 파악 (HTTP, HTTPS, POP3 등)

- SSL 버전 확인

- 서버 취약점 확인

- SSL 버전 및 만료 여부

- 서버 버전 정보 노출 여부

- CVE 취약점 번호

- 원격 데스크톱 서비스 (RDP, X11) 노출 여부

- 홈페이지 위/변조 여부

- 취약점 이행 조치 점검

이것을 매주/매월 단위로 리포팅 하겠죠....

이 외에도 실시간으로 네트워크 모니터링 등 여러가지 서비스도 있습니다.

하지만 그런 기능을 사용하려면 라이센스 비용으로 많은 돈이 들죠... a lot of money...

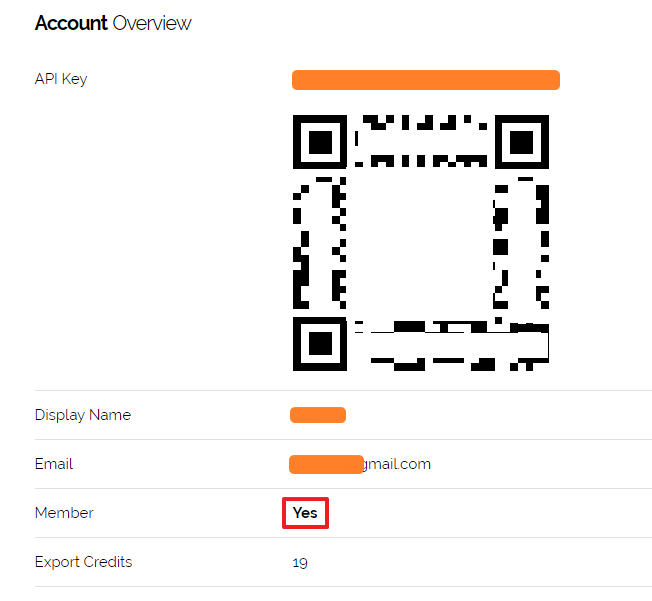

저는 다행히도 평생 멤버쉽($49)를 블랙프라이데이때 $1로 사는 행운을 얻어서

일반 계정보다 약간의 추가적인 기능을 더 많이 이용할 수 있습니다.

혹시라도 쇼단에 관심있으신 분들은 블랙프라이데이를 놓치지 마세요 매년 딱 하루 동안 $1에 판매하고 있습니다.

자신의 계정 정보(My Account)에 들어가면

아래 사진과 같이 Member 여부에 Yes라고 되있으시면 평생 멤버쉽을 보유하고 계신 겁니다. 깨알 인증

갑자기 제가 처음 쇼단을 알게된 기억이 생각납니다.

때는 바야흐로... 2014년쯤 IoT가 한창 뜰때 취약한 IoT를 검색할 수 있다는 서비스로 보안커뮤니티에 소개되었던 기억이 있네요.

어쨌든! 프로그램이 구현되면 상세히 다시 소개해드리도록 하겠습니다.

내용이 유용하셨다면 댓글 부탁드립니다.

이 블로그를 이끌어갈 수 있는 강력한 힘입니다.

'IT > General' 카테고리의 다른 글

| [Splunk] 우분투에 스플렁크 최신 버전 설치 방법 on Ubuntu(Linux) (358) | 2022.03.16 |

|---|---|

| 써멀구리스 그리핀(Griffin) Z9 이용하여 CPU 발열 낮춘 후기 (360) | 2022.03.15 |

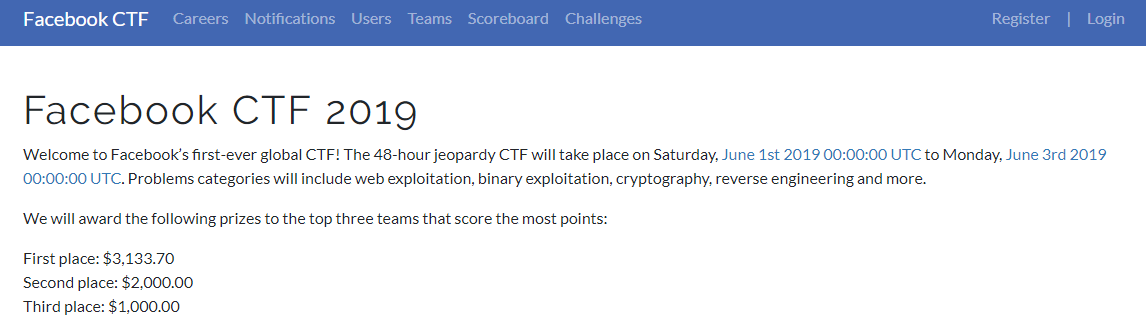

| Facebook CTF 2019 (352) | 2019.05.30 |

| NSA가 만든 무료 리버스 엔지니어링 툴 "기드라" (Ghidra) (381) | 2019.05.23 |

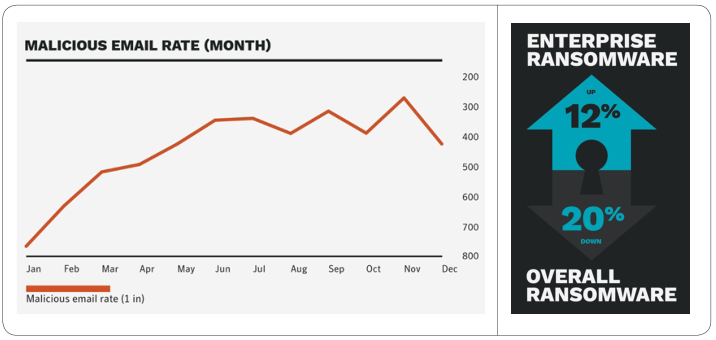

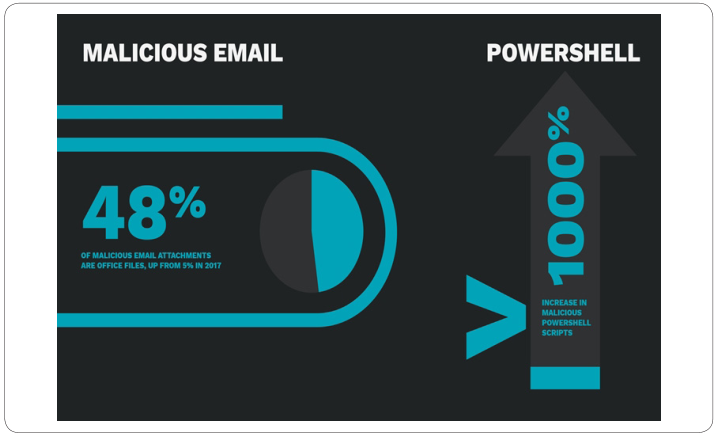

| 글로벌 사이버 위협 동향 (2019년 1분기) (365) | 2019.05.21 |