Ann Skips Bail의 주어진 정보와 문제는 아래와 같습니다.

---------------------------------------------------------------------------------------------------

[주어진 정보]

“We believe Ann may have communicated with her secret lover, Mr. X, before she left,”

해석 : Ann떠나기 전 Mr.X와 연락을 주고 받았다. (연락 수단은 메일 임)

[문제]

1. What is Ann’s email address?

2. What is Ann’s email password?

3. What is Ann’s secret lover’s email address?

4. What two items did Ann tell her secret lover to bring?

5. What is the NAME of the attachment Ann sent to her secret lover?

6. What is the MD5sum of the attachment Ann sent to her secret lover?

7. In what CITY and COUNTRY is their rendez-vous point?

8. What is the MD5sum of the image embedded in the document?

---------------------------------------------------------------------------------------------------

문제1번의 질문은 메일에 관련된 문제인데요.

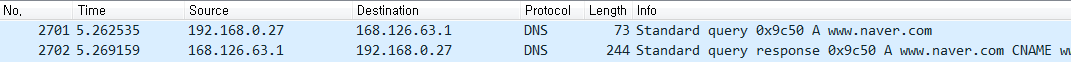

문제의 Packet 파일(evidence02.pcap)을 다운로드 받아서 WireShark에서 열은 후 smtp 프로토콜로 필터링을 적용하면

다음과 같이 필터링된 결과를 확인 할 수 있습니다.

그 이후 Wireshark의 강력한 기능인 Follow TCP Stream을 클릭해보면 다음과 같이

Ann의 메일은 sneakyg33k@aol.com 이라는 것을 확인 할 수 있습니다.

1. What is Ann’s email address?

A : sneakyg33k@aol.com

메시지를 확인하다 보면 바로 문제2번의 정답을 알 수 있는데 AUTH LOGIN이라고 써진 부분 밑에 빨간 네모 안에 있는

암호화된 파란 글자와 빨간 글자를 Base64로 Decoding하여 보면 해당 계정의 Password는 558r00lz인것을 확인 할 수 있습니다.

2. What is Ann’s email password?

A : 558r00lz

문제 3번은 "What is Ann’s secret lover’s email address?" 인데요. 즉 Ann의 secret lover는 누구인지 묻는 문제입니다. 부끄...

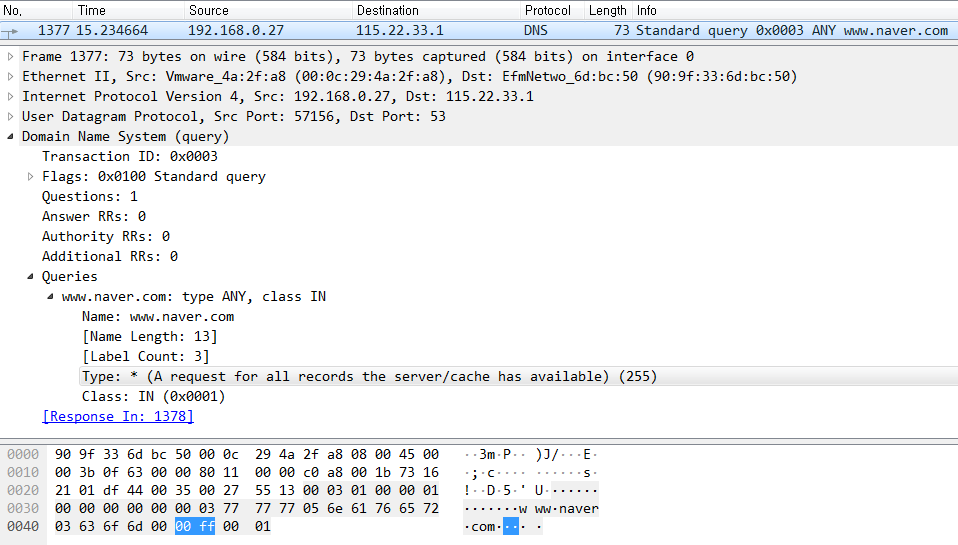

하지만 메일의 메시지를 확인한 결과 관련 정보가 발견되지 않아, 두번째 메일이 있을 것으로 생각하고 아래의 그림 처럼

첫번째 메시지의 frame이 어디까지 인지 확인하여 보니 frame 번호가 88번이라는 것을 확인하였습니다.

다시 필터링을 없앤 후, SMTP로 프로토콜을 필터링 하여 검색하니 88번 이후에 116번으로 시작하는 SMTP 발견!

똑같은 원리로 Follow TCP Stream을 클릭하니 두번째 메일로 보이는 정보를 확인하였습니다.

여기에는 mistersecretx@aol.com으로 적혀진 계정을 확인

3. What is Ann’s secret lover’s email address?

A : mistersecretx@aol.com

문제4번은 Ann이 secret lover에게 가져오라고 한 물건이 묻는 문제이다. 해당 문제의 답은 바로 위에서 보았던 Wireshark를 확인해도 되지만 NetworkMiner를 이용하면 아래와 같이 더욱 편하게 확인이 가능합니다.

4. What two items did Ann tell her secret lover to bring?

A : fake passport and a bathing suit

문제5. "What is the NAME of the attachment Ann sent to her secret lover?" 즉, 첨부된 파일의 이름을 묻는 문제이다.

이 또한, NetworkMiner로 바로 확인해보니....

5. What is the NAME of the attachment Ann sent to her secret lover?

A : secretrendezvous.docx

문제6번은 추출된 파일의 MD5 Hash 값을 묻는 문제이다.

문제 6번은 Puzzle #1. Anns Bad AIM과 같이 파일을 출력하여 HashCalc로 확인하여보면

다음과 같이 문제 6번에 대한 답을 알 수 있습니다.

6. What is the MD5sum of the attachment Ann sent to her secret lover?

A : 9e423e11db88f01bbff81172839e1923

문제7번은 rendez-vous 포인트가 어디 인지 묻는 문제이다. 이 문제는 추출하였던 .docx 파일을 확인하여 보면

아래 사진과 같이 해당 정보를 확인 할 수 있다.

7. In what CITY and COUNTRY is their rendez-vous point?

A : Playa del Carmen, Mexico

마지막 문제는 첨부파일(secretrendezvous.docx)에 들어가 있는 이미지의 Hash 값을 묻는 문제였는데 전 이 문제를 틀렸다....ㅠ

내가 풀었던 방법은 추출하였던 secretrendezvous.docx를 Hex Editor로 열어 PNG파일만 추출하는 방법을 사용하였는데

해당 방법을 사용하니 엉뚱한 Hash값을 얻게 되었네요

이를 통해 틀린문제 원인을 분석하니 새로 알게된 내용은.... .docx는 사실 압축 파일(.zip)파일 형태를 가지고 있고

MS word 2007부터 확장자만 .docx로 바꾸어 사용한다는 것과 .docx를 -> .zip으로 바꾸면 문서 내에 이미지를

추출할 수 있다는 것입니다.

secretrendezvous.docx를 -> secretrendezvous.zip으로 바꾼후 압축을 풀면 다음과 같은 형식의 이미지를 확인할 수 있다.

압축을 푼 secretrendezvous 폴더 > word > media 경로 내에,

위에서 확인한 이미지가 존재하는 것을 알 수 있다.

해당 이미지를 역시 HashCalc로 확인하여 보면 정답을 도출할 수 있다.

8. What is the MD5sum of the image embedded in the document?

A : aadeace50997b1ba24b09ac2ef1940b7

이로써, 2. Ann Skips Bail에 대한 모든 정답은 아래에 있습니다.

---------------------------------------------------------------------------------------------------

1. What is Ann’s email address?

A : sneakyg33k@aol.com

2. What is Ann’s email password?

A : 558r00lz

3. What is Ann’s secret lover’s email address?

A : mistersecretx@aol.com

4. What two items did Ann tell her secret lover to bring?

A : fake passport and a bathing suit

5. What is the NAME of the attachment Ann sent to her secret lover?

A : secretrendezvous.docx

6. What is the MD5sum of the attachment Ann sent to her secret lover?

A : 9e423e11db88f01bbff81172839e1923

7. In what CITY and COUNTRY is their rendez-vous point?

A : Playa del Carmen, Mexico

8. What is the MD5sum of the image embedded in the document?

A : aadeace50997b1ba24b09ac2ef1940b7