Microsoft - Security Intelligence Report(SIR) Vo.24

1) 가상 화폐 채굴 : 랜섬웨어보다 더 은밀하게, 돈은 더 많이!

- 공격자들은 백신 회사들의 탐지 기법으로 랜섬웨어 보다는 가상 화폐 채굴 프로그램을 선호

- 가상 화폐 채굴 프로그램은 피해자의 PC 또는 브라우저에 숨겨저 동작하는 종류로 나뉨

- 랜섬웨어 탐지 비율을 뚜렸한 하락세를 보임

2) 클라우드 분야에서의 SW 공급망 공격의 심각성 확대

- 2018년도 발생한 클라우드, 서비스, 인프라 침해와 관련된 사고 발생

- 구글 확장 프로그램 클릭 시 악성코드 다운로드

- Docker Hub 에 업로드된 악성 이미지를 다수의 사용자가 다운로드 한 사고

- 해당 사고를 막기 위해선 클라우드, 오픈소스, 하드웨어 제작자들의 탐지 및 방어 노력 필요

3) 피싱 공격의 여전한 강세

- 제로데이 및 APT 공격은 위한 전제조건으로 피싱이 사용되지만 방어 기법이 정교해짐에 따라 공격자들은 단일 URL, IP 사용보다는 다양한 인프라와 공격 진입점, 공공 클라우드 인프라 등을 사용하여 탐지 회피

Symantec - ISTR 24

1) 폼재킹 공격의 대두

- 가상 화폐 가치가 떨어지면서 크립토 재킹 보다는 악성 자바 스크립트를 이용해 고객 신용카드 정보를 빼내는 폼재킹 공격 방식이 증가

2) 크립토재킹과 랜섬웨어는 하락세지만 꾸준히 지속

- 가상 화폐 가치가 폭락하면서 크립토 재킹 공격은 2018년 1월 대비 2018년 12월에 52% 감소했으나 꾸준히 탐지

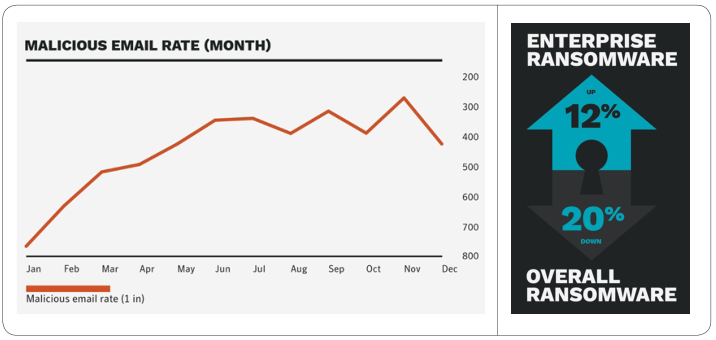

- 랜섬웨어 역시 20% 하락했으나 2018년 기업 대상 공격은 12% 증가

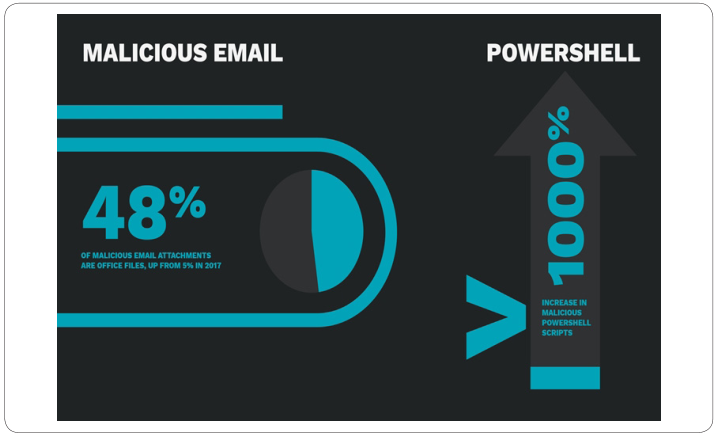

- 익스플로잇킷 기반 유포방식에서 이메일을 통한 랜섬웨어 유포로 트렌드가 바뀜

3) 표적 공격

- 온라인 판매자들이 사용하는 3rd party 서비스의 취약점을 노리는 공급망 공격은 2018년 78% 증가

- 이메일을 열람하면 파워쉘을 실행시켜 정상 프로세스에 악성코드를 심는 방식의 공격기법이 2017년 대비 1000% 증가

TrendMicro - Advanced Defenses for Advanced Email Threats

1) 주요 이메일 보안 위협 - 크리덴셜 피싱

가짜 office 365 로그인 양식을 이메일로 보내 피싱 사이트로 연결 유도하는 방식의 피싱 공격이 40% 증가

2) 주요 이메일 보안 위협 - BEC 공격

스푸핑된 이메일을 통해 부동산 거래 과정에서 가짜 계좌로의 입금 유도, 피해자게에 기프트 카드 구매 요구 등

전체 공격의 1% 정도에 해당하지만 피해핵은 125억 달러에 달함

※ BEC(Business Email Compromise) : 잘못된 송금을 유도하는 사이버 공격으로, 비즈니스 이메일 사기.

3) 주요 이메일 보안 위협 - 파일 남용 유형

탐지를 회피하기 위해 .ARJ .IQY 파일 같은 오래되거나 자주 사용하지 않는 확장자 파일에 백도어나 트로이 목마를 심는 방식으로 공격

4) 주요 이메일 보안 위협 - 악성코드 유포

IoT나 앱스토어를 통한 악성코드 유포가 늘어나고 있지만 악성 이메일을 통한 공격의 12%는 여전히 악성코드가 차지하고 있음

5) 대응 방안

과거의 이메일 기반으로 사용자의 작문 특성을 머신러닝으로 학습하여 의심되는 이메일과 비교하는 방법

AI와 컴퓨터 비전을 겹합하여 실시간으로 크리덴셜 피싱 시도 차단

참조 - KISA, 2019년 1분기 사이버 위협 동향 보고서

'IT > General' 카테고리의 다른 글

| Facebook CTF 2019 (352) | 2019.05.30 |

|---|---|

| NSA가 만든 무료 리버스 엔지니어링 툴 "기드라" (Ghidra) (381) | 2019.05.23 |

| 윈도우 RDP 원격코드실행 취약점 (CVE-2019-0708) (375) | 2019.05.20 |

| [Kali] Proxychains 으로 IP 숨기기 (2/2) - Proxy Chain List 만들기 (395) | 2019.01.23 |

| [Kali] Proxychains 으로 IP 숨기기 (1/2) (315) | 2019.01.21 |