반응형

공격 원리

- DNS 질의는 인증 절차가 없다는 점을 이용

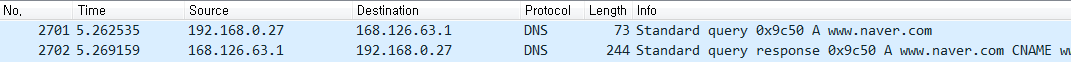

- DNS 질의 트래픽량은 요청량보다 DNS 서버의 응답량이 더 많다는 점을 이용

공격이 이루어지는 과정

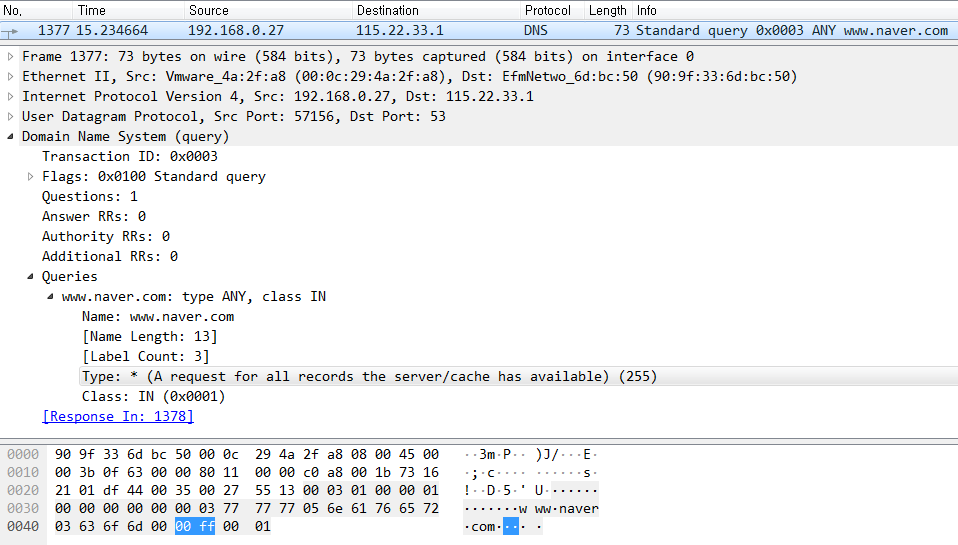

- 공격자가 Open Resolver(중계 DNS 서버) 서버에 DNS Query의 Type을 "ANY"로 변경한 후 출발지를 피해자의 IP 수정한다.

- Open Resolver 서버는 찾는 도메인이 자신이 관리하지 않을 경우 상위 DNS에 물어 응답을 받아 온다.

- Open Resolver는 DNS type을 ANY로 요청 받았기 때문에 A, NS, CNAME 등 모든 Type의 정보를 응답한다.

- 공격자는 출발지 IP 주소를 희생자의 주소로 위조하였기 때문에 다수의 Open Resolver 서버에 보내면 피해자는 다수의 DNS 서버로 부터 수 Gbps의 응답을 받게 된다.

DNS ANY 타입의 패킷을 보면 Type이 * (00 ff)임을 확인할 수 있다.

대응 방법

DNS 서버의 재귀 쿼리(Recursive Query)를 사용하지 않는다면 설정 해제

단, 꼭 사용해야 한다면 DNS 서버 설정을 통해 내부 사용자의 주소만 재귀 쿼리(Recursive Query)를 허용

방화벽 설정을 통해 특정 byte 이상의 DNS 응답을 차단

[References]

ASEC blog : https://asec.ahnlab.com/951

주요 정부기관 DNS 서버 대상으로 DNS 증폭 DDoS 공격 - ASEC BLOG

6월 25일 주요 정부 기관을 대상으로 한 DDoS(Distributed Denial of Service) 공격이 발생한 이후 새로운 형태의 DDoS 공격 형태가 6월 27일 추가 발견되었다. 이번 발견된 DDoS 공격 형태는 다수의 PC에서 ANY

asec.ahnlab.com

DNS 증폭 공격 : http://itwiki.kr/w/DNS_%EC%A6%9D%ED%8F%AD_%EA%B3%B5%EA%B2%A9

DNS 증폭 공격 - IT위키

itwiki.kr

내용이 유용하셨다면 좋아요&댓글 부탁드립니다.

이 블로그를 이끌어갈 수 있는 강력한 힘입니다!

caul334@gmail.com

반응형

'IT > Network' 카테고리의 다른 글

| [Wireshark] 와이어샤크 SSL/TLS 패킷 복호화 하는 방법 (12) | 2022.03.17 |

|---|---|

| [Network] DNS Open Resolver 활성화/비활성화 차이 및 찾는 방법 (323) | 2022.03.16 |

| [Network Forensic] #4. The Curious Mr. X (1026) | 2018.08.10 |

| [Network Forensic] #3. Ann’s AppleTV (1021) | 2018.08.10 |

| [Network Forensic] #2. Ann Skips Bail (370) | 2018.08.09 |