간단하면서도 완벽하게 원격데스크톱 접속 로그를 지우는 방법이 있습니다.

불가피하게 공공장소와 같은 외부 장소에서 원격 데스크톱을 사용했다면

이 방법으로 접속 했던 IP와 계정 정보를 삭제할 수 있습니다.

Windows RDP 원격데스크톱 접속 로그 완벽히 지우는 방법

Step 1. 레지스트리 지우기

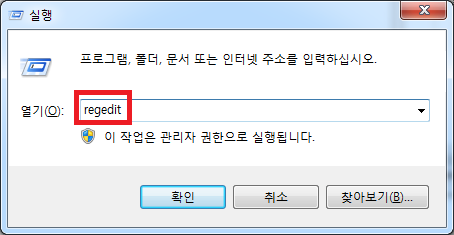

먼저 레지스트리 창을 실행합니다.

실행 > regedit

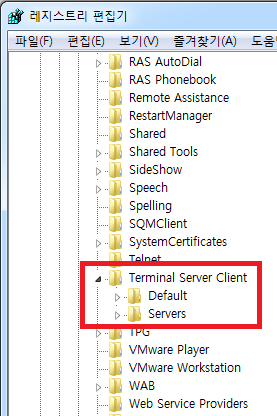

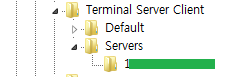

Terminal Server Client 경로로 이동합니다.

경로 : HKEY_CURRENT_USER > Software > Microsoft > Terminal Server Client

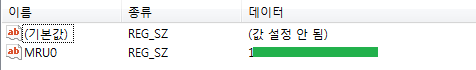

HKEY_CURRENT_USER > Software > Microsoft > Terminal Server Client > default 를 클릭하고

자신의 IP가 적힌 곳을 오른쪽 마우스로 클릭해서 삭제합니다.

HKEY_CURRENT_USER > Software > Microsoft > Terminal Server Client > Servers 폴더 오른쪽에 있는 화살표를 클릭한 후 자신의 IP가 적힌 폴더를 오른쪽 마우스로 클릭한 후 삭제합니다.

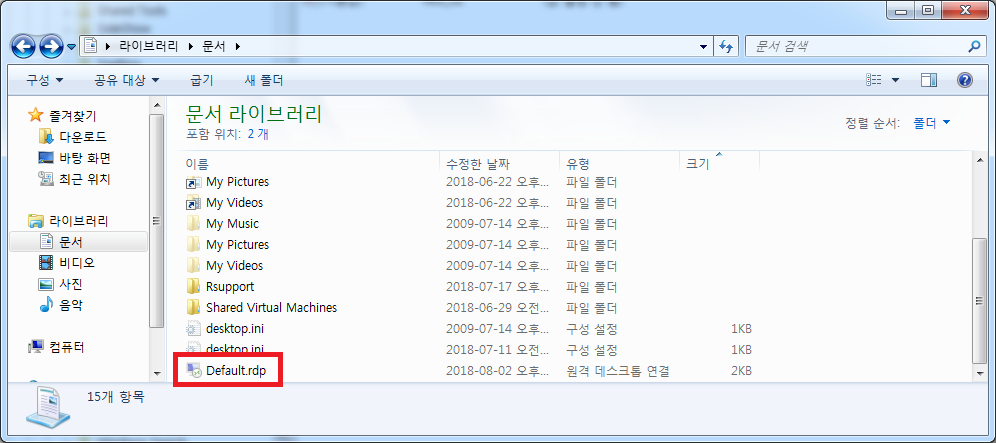

Step 2. 내 문서 > Default.rdp 지우기

[라이브러리 > 내문서] 경로로 가면 Default.rdp라는 파일이 보입니다. (안보이는 경우는 폴더설정에서 숨김파일 "표시"로 변경해야 보임)

해당 파일을 삭제합니다.

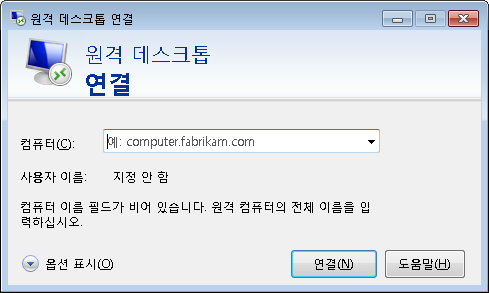

위와 같이 하면 아래 사진과 같이

원격 데스크톱을 접속 이력이 사라졌음을 확인 할 수 있습니다.

내용이 유용하셨다면 좋아요&댓글 부탁드립니다.

이 블로그를 이끌어갈 수 있는 강력한 힘입니다!

caul334@gmail.com

'IT > Windows' 카테고리의 다른 글

| [Windows] 윈도우10 작업 스케줄러로 주식 가격 수집하는 방법 (0) | 2022.03.19 |

|---|---|

| [Windows] 윈도우 10 계정 비밀번호 잃어버렸을때 복구 방법 (net user) (0) | 2022.03.18 |

| [Windows] 윈도우10 로그인 화면 계정 이름 변경하는 방법 (0) | 2022.03.18 |

| [Windows] 컴퓨터 PC 원격 부팅 공유기 WOL 설정 - Remote Boot 전원 on/off (0) | 2022.03.18 |

| Windows 윈도우 10 PC 종료 후 USB 대기전력 차단/공급 설정 (0) | 2022.03.14 |