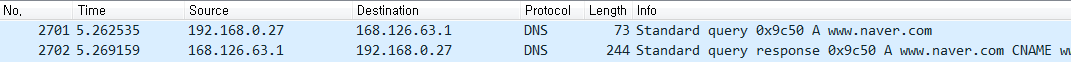

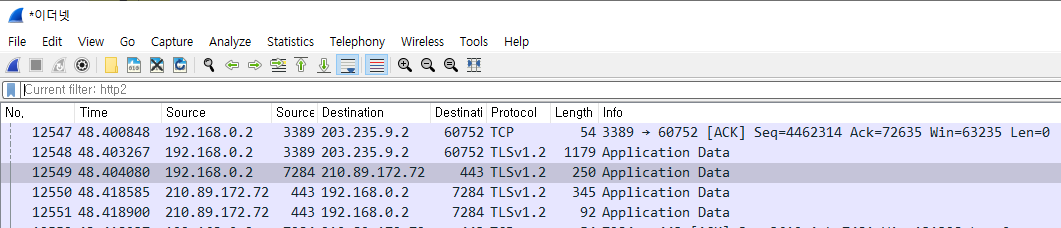

SSL/TLS 패킷 복호화 전

SSL/TLS 패킷 복호화 후 결과

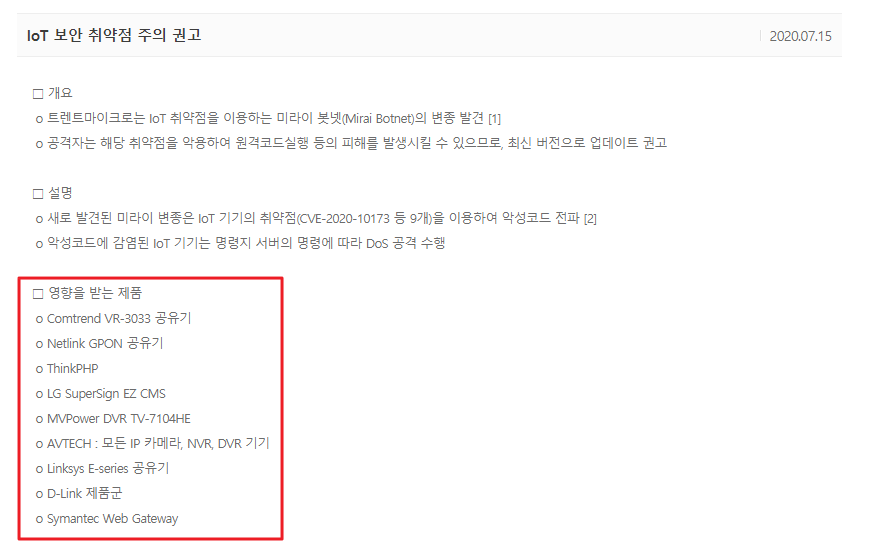

* 아래 방법을 차례대로 수행하면 위 사진 결과와 같이 SSL/TLS 패킷을 복호화 할 수 있습니다.

[실행 환경]

운영체제 : Windows 10

브라우져 : Chrome & Firefox

SSL/TLS 패킷 복호화 하는 방법

Step1 - 환경변수 SSLKEYLOGFILE 입력

제어판 > 모든 제어판 항목 > 시스템 > 고급 시스템 설정 > 환경 변수 > 시스템 변수 > 새로 만들기

새 시스템 변수 부분에 아래와 같이 입력합니다.

변수이름 : SSLKEYLOGFILE

변수 값 : C:\Users\<사용자 계정>\Desktop\sslkey.log

Step2 - Wireshark 설정 변경

Wireshark를 실행하여 Edit -> Preferences -> Protocol -> SSL 또는 TLS 를 클릭합니다.

(Pre)-Master-Secret log filename 부분에 환경 변수 값을 넣습니다.

변수 값 : C:\Users\<사용자 계정>\Desktop\sslkey.log

*중요!!* : 설정 후 Wireshark와 인터넷 브라우져(Chrome/Firefox)는 모두 종료합니다.

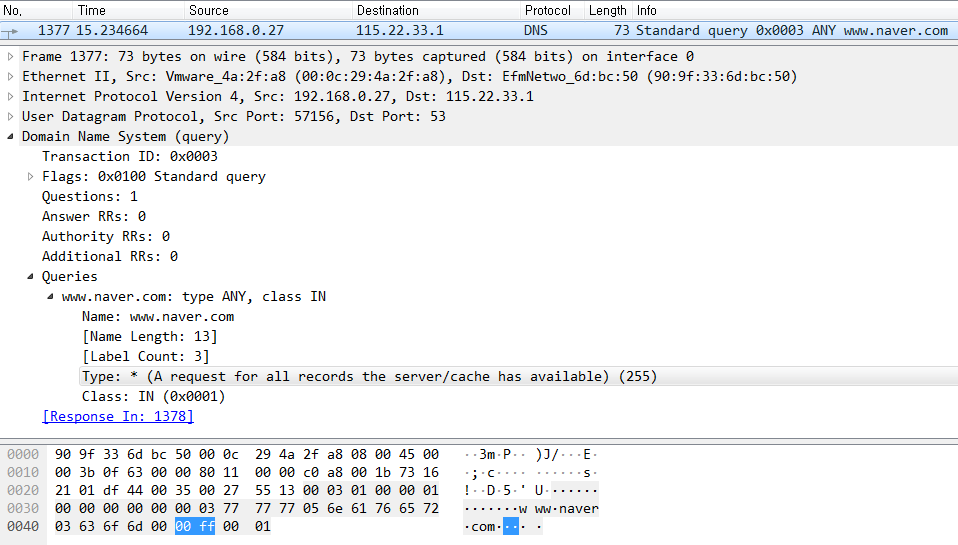

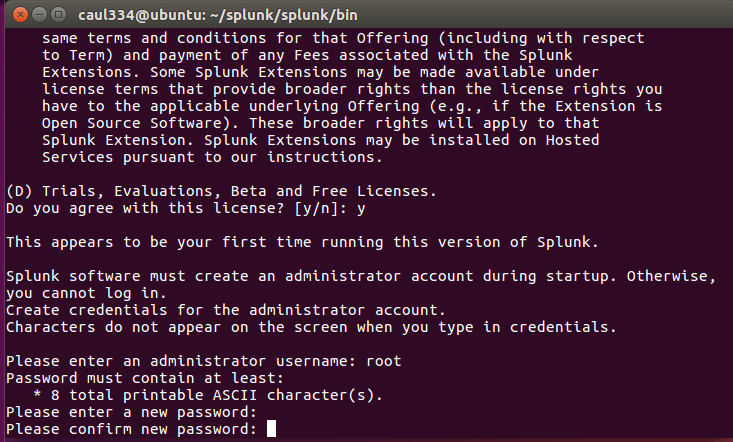

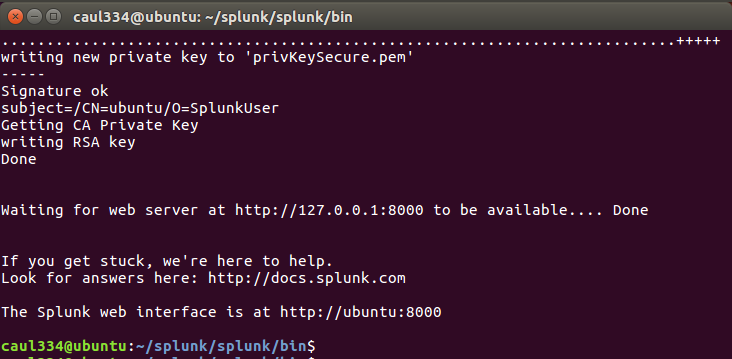

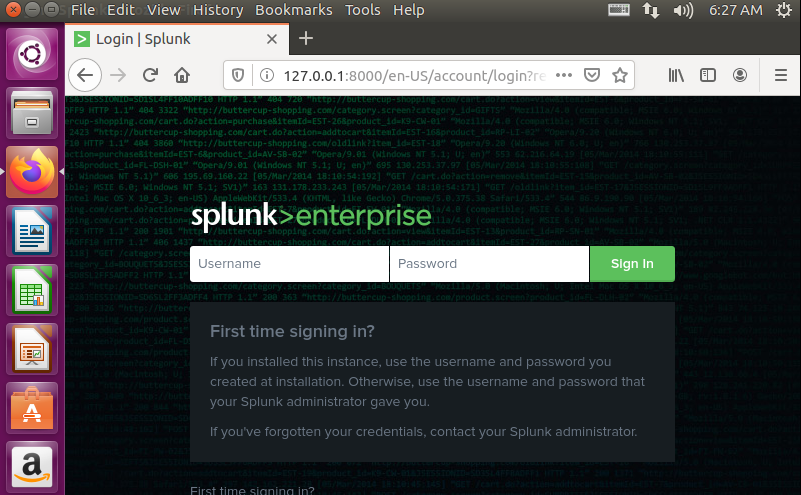

Step3 - 패킷 복호화 확인

인터넷 브라우져를 실행한 후 HTTPS가 지원되는 페이지 (ex. 네이버)에 접속하면 다음과 같이 sslkey.log가 바탕화면에 생깁니다.

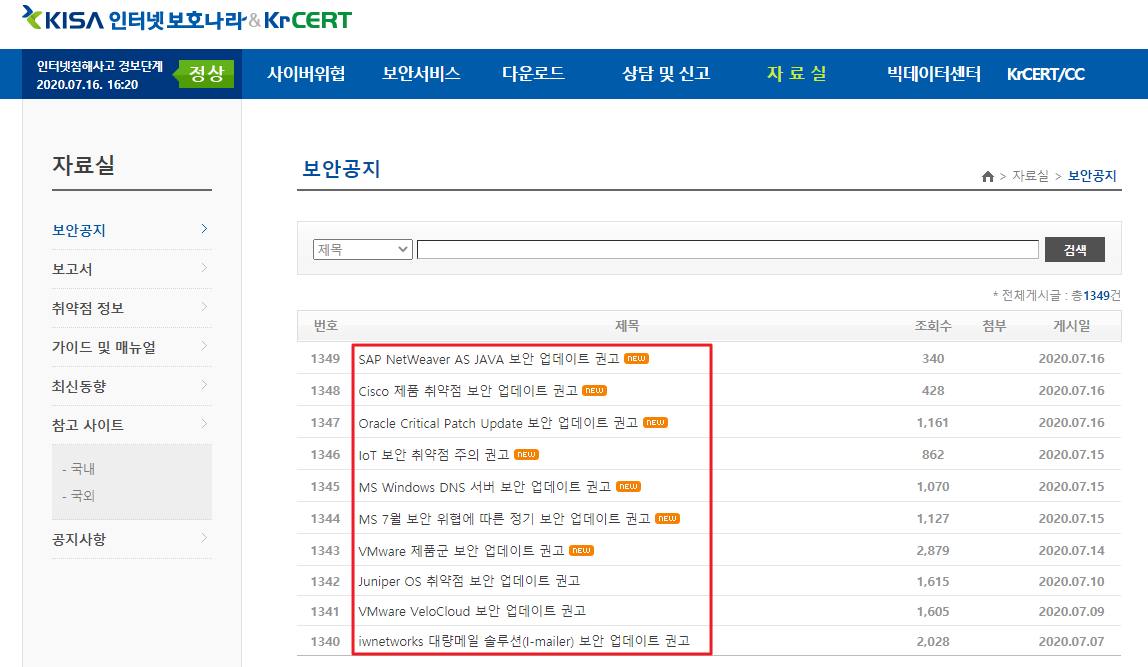

복호화가 잘 되는 확인해 보기 위해 네이버에서 "this is test"라는 문자를 검색해 봅니다.

HTTP2로 필터링을 걸고 문자열 검색을 해보니 아래와 같이 복호화가 잘 되었음을 확인할 수 있습니다.

패킷이 복화화 되었는지 않되었는지 궁금하신분은

Wireshark 하단에 아래 사진과 같이 Decrypted TLS 부분이 있나 없나 확인해 보시면 간단하게 알 수 있습니다.

내용이 유용하셨다면 좋아요&댓글 부탁드립니다.

이 블로그를 이끌어갈 수 있는 강력한 힘입니다!

caul334@gmail.com

'IT > Network' 카테고리의 다른 글

| [Network] DNS Open Resolver 활성화/비활성화 차이 및 찾는 방법 (0) | 2022.03.16 |

|---|---|

| [Network] DNS Amplication 증폭 공격 원리 (0) | 2022.03.16 |

| [Network Forensic] #4. The Curious Mr. X (0) | 2018.08.10 |

| [Network Forensic] #3. Ann’s AppleTV (0) | 2018.08.10 |

| [Network Forensic] #2. Ann Skips Bail (0) | 2018.08.09 |